Δυστυχώς με την εξέλιξη της τεχνολογίας το να έχετε κάμερα στο σπίτι σας για λόγους προστασίας η για να παρακολουθείτε τα παιδιά σας, συνεπάγεται αρκετούς κινδύνους από χάκερς οι οποίοι μπορούν να έχουν πρόσβαση σε πολλά στοιχεία σας εκτός από το να σας παρακολουθούν.

Δείτε το σχετικό άρθρο που δημοσιεύθηκε στο Wizcase και αναφέρει και οδηγίες για το πως μπορείτε να εξασφαλίσετε ότι δεν μπορεί κανένας να έχει πρόσβαση στις κάμερές σας.

Εδω θέλουμε να ευχαριστήσουμε την κα Anna Johnson η οποία μας έστειλε τον σχετικό σύνδεσμο.

Δημοσιεύθηκε από τον Chase Williams στις 16 Σεπτεμβρίου 2019

Το Wizcase έχει αποκαλύψει ένα σημαντικό αριθμό ιδιωτικών καμερών συνδεδεμένων στο διαδίκτυο παγκοσμίως, οι οποίες είναι εύκολα προσβάσιμες από το ευρύ κοινό. Από αυτές τις εκτεθειμένες κάμερες, μια πληθώρα αναγνωριστικών και συμβιβαστικών πληροφοριών και μέσων μπορεί να συγκεντρωθεί ανά πάσα στιγμή από εγκληματίες του κυβερνοχώρου.

Τι συμβαίνει?

Ο hacktivist μας, Avishai Efrat, βρήκε πάνω από 15.000 δυνητικά προσβάσιμες κάμερες, πολλές από τις οποίες βρίσκονται μέσα στα σπίτια των ανθρώπων.

Όλοι έχουν την δυνατότητα να παρακολουθούν σε όλο τον κόσμο με σύνδεση στο διαδίκτυο, πολλές από τις οποίες μπορούν να χειραγωγούνται, μεταξύ άλλων με την επεξεργασία ρυθμίσεων και άλλων προνομίων . Υπάρχουν επίσης κάποιες κάμερες web που έχουν απλώς προβλέψιμες και τυπικές προεπιλεγμένες πιστοποιήσεις για να παρακάμψουν την πρόσβαση στο διαχειριστή.

Οι τύποι συσκευών που βρήκαμε περιλαμβάνουν, μεταξύ άλλων:

- AXIS καθαρές κάμερες

- Cisco Webcams

- IP Camera Logo Server

- IP WebCam

- IQ Invision web camera

- Mega-Pixel IP Camera

- Mobotix

- WebCamXP 5

- Yawcam

Αυτές οι συσκευές φαίνεται να είναι επιρρεπείς στην πρόσβαση εξ αποστάσεως αν δεν ληφθούν πρόσθετα μέτρα ασφαλείας μετά την εγκατάσταση. Υπάρχουν πολλές χιλιάδες τέτοιων συσκευών που εκτίθενται σε όλο τον κόσμο.

Ποια είναι τα διαθέσιμα δεδομένα;

Άτομα και οικογένειες, επιχειρήσεις, ιδιωτικά ιδρύματα, τόπους λατρείας και πολλά άλλα.

Οι πιο δημοφιλείς χώρες στις οποίες βρίσκονται αυτές οι ευάλωτες συσκευές:

- Αργεντίνη

- Αυστραλία

- Αυστρία

- Βραζιλία

- Καναδάς

- Γαλλία

- Γερμανία

- Ιταλία

- Ιαπωνία

- Πακιστάν

- Ρωσία

- Ισπανία

- Ελβετία

- Ηνωμένο Βασίλειο

- ΗΠΑ

- Βιετνάμ

Κάποια παραδείγματα κάμερας που ήταν προσβάσιμα περιλαμβάνουν εκείνα στα καταστήματα, μέσα στις κουζίνες / σαλόνια / γραφεία ιδιωτικών οικογενειακών σπιτιών - συμπεριλαμβανομένης της ζωντανής τροφοδοσίας ανθρώπων στο τηλέφωνο και των παιδιών που κοιτάζουν απευθείας στην κάμερα, γήπεδα τένις, μονάδες αποθήκευσης, ξενοδοχεία, τροφοδοσίες μουσουλμανικής ασφάλειας, εκκλησίες, τζαμιά, χώροι στάθμευσης, γυμναστήρια και πολλά άλλα.

Μπορούμε να γνωρίζουμε ποιος, ακριβώς, κατέχει κάθε συσκευή; Εξαρτάται. Από τις τεχνικές πληροφορίες μόνο, είναι δύσκολο να εντοπιστούν αυτές οι πληροφορίες. Ωστόσο,χρησιμοποιώντας το πλαίσιο από τα βίντεο, αλλά και στις περιπτώσεις όπου έχουμε πρόσβαση διαχειριστή, θα μπορούσαμε να βρούμε πληροφορίες χρηστών και να προσεγγίσουμε τη γεωγραφική θέση της συσκευής με βάση διάφορους παράγοντες και, πιο σπάνια, σε ποιον ανήκει.

μπορούν να δουν τα παιδιά στο σπίτι μόνα

Με τις πληροφορίες που παρέχονται από αυτές τις ασύρματες κάμερες, η πιθανή επίπτωση περιλαμβάνει :

- Άγνωστοι τηλεθεατές ή ακόμη και άτομα στα δικά τους σπίτια εκτίθενται άσεμνα και παίρνουν απερίγραπτες εικόνες.

- Οι ρυθμίσεις και τα διαπιστευτήρια διαχειριστή είναι διαθέσιμα για αλλαγή από οποιονδήποτε.

- Η προσωπική ταυτοποίηση πληροφοριών (PII) μπορεί να παρέχει τις λεπτομέρειες που απαιτούνται για τους χάκερ για να αποκτήσουν πρόσβαση σε τραπεζικούς λογαριασμούς και να κλέψουν ταυτότητες .

- Οι εγκληματίες μπορούν να στρατηγικοποιήσουν καλύτερα το σχέδιό τους επίθεσης.

- Παράνομες ή ηθικά αμφισβητούμενες δραστηριότητες μπορούν να παρακολουθηθούν από τις αρχές .

- Οι κυβερνητικές υπηρεσίες έχουν ένα πρόσθετο παράθυρο στην ιδιωτική ζωή των πολιτών που παρακολουθούν.

- Διακυβερνητική κατασκοπεία ·

- Τροποποίηση τροφοδοσιών έτσι ώστε οι εγκληματίες να μπορούν να εισέλθουν χωρίς να εμφανίζονται .

- Οι ανταγωνιστές έχουν ένα παράθυρο στο εσωτερικό των καταστημάτων και άλλων επιχειρήσεων για να κατανοήσουν καλύτερα τη ροή των πελατών, τις προετοιμασίες για ειδικές εκδηλώσεις και τα συναφή.

- Οι ομάδες μίσους είναι σε θέση να στοχεύουν και να χρονολογούν καλύτερα τις δραστηριότητές τους .

- Οι ζωές των συνηθισμένων λαών εμφανίζονται για να δουν όλοι .

Είναι πιθανό οι συσκευές να εκπέμπουν σκόπιμα; Μπορούμε μόνο να το προσδιορίσουμε σε κάποιες κάμερες web που μπορούμε να έχουμε πρόσβαση στον πίνακα διαχείρισης. Δεν είναι απαραίτητο να εκπέμπουν, αλλά μερικές ενδέχεται να είναι ανοικτέςί για να λειτουργούν σωστά με εφαρμογές και GUI (διεπαφές) για τους χρήστες, για παράδειγμα. Επίσης, με κάποιες μετρήσεις συχνότητας, ορίζονται συγκεκριμένες κάμερες ασφαλείας σε χώρους εργασίας, τόσο ανοιχτές όσο και κλειστές για το κοινό - γεγονός που προκαλεί το ερώτημα, πόση ιδιωτικότητα μπορούμε να περιμένουμε ρεαλιστικά, ακόμη και μέσα σε ένα φερόμενο ασφαλές κτίριο.

Σε όλες σχεδόν τις περιπτώσεις, γνωρίζουμε το μοντέλο της συσκευής, την έκδοση λογισμικού κλπ. Ανάλογα με τον τύπο και την έκδοση της φωτογραφικής μηχανής, είναι επίσης δυνατό να ελέγξουμε εκείνους στους οποίους έχουν πρόσβαση διαχειριστή. Αυτό ποικίλλει από κάμερα σε webcam - και ακόμη και μπορεί να επιτρέψει σε εξουσιοδοτημένο άτομο να ελέγχει τη γωνία ή την προβολή της κάμερας.

Πώς συνέβη και πώς μπορεί να προληφθεί;

Αρχικά, θα μπορούσαμε να σκεφτούμε ότι οι μοναδικές συσκευές που πρέπει να εκτίθενται έτσι είναι οι δρομολογητές, καθώς είναι οι πύλες που συνδέουν τις διάφορες συσκευές σε κάθε εσωτερικό δίκτυο με το διαδίκτυο (είναι οι «προεπιλεγμένες πύλες», από τεχνική άποψη).Επίσης, θα ήταν εύλογο να περιμένουμε τους διακομιστές ιστού και τα API να είναι διαθέσιμοι, δεδομένου ότι προορίζονται να προσεγγιστούν δημοσίως. Παρ 'όλα αυτά, υπάρχουν μερικοί λόγοι για τους οποίους αυτές δεν είναι οι μοναδικές περιπτώσεις ...

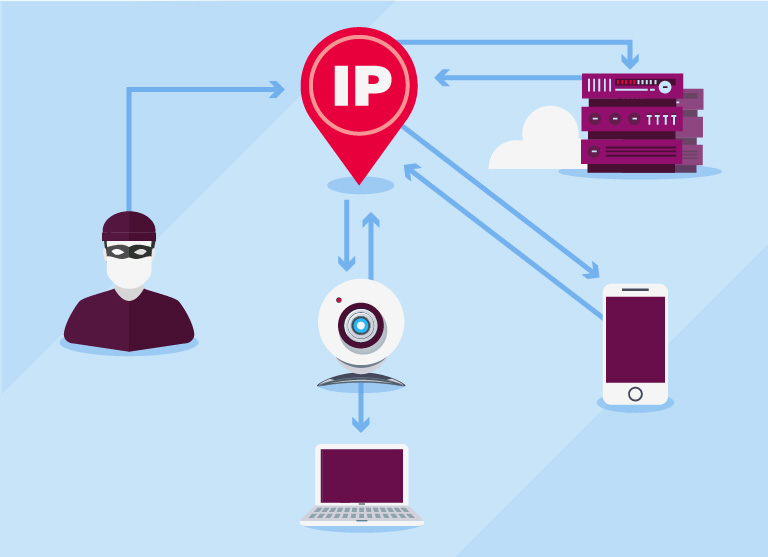

Οι λόγοι σχετίζονται με το γεγονός ότι οι κάμερες web πρέπει να έχουν πρόσβαση εξ αποστάσεως - είτε από τους χρήστες (π.χ. από μια εφαρμογή για κινητά) είτε από τους διακομιστές του κατασκευαστή. Τα 2 πρωτόκολλα δικτύου που χρησιμοποιούνται συνήθως για να υποστηρίξουν αυτά τα είδη επικοινωνίας είναι η προώθηση θυρών και το P2P (peer to peer).

Βασικά, η χρήση της προώθησης θυρών σημαίνει ότι η κάμερα είναι προσβάσιμη μέσω της εξωτερικής IP (δρομολογητή) του υπολογιστή σας . Αυτό γίνεται συνήθως αυτόματα χρησιμοποιώντας ένα σύνολο πρωτοκόλλων δικτύου που ονομάζεται UPnP, προκειμένου να αποφευχθούν τεχνικές χειροκίνητες διαμορφώσεις. Αυτό είναι το βήμα που ουσιαστικά καθιστά τη συσκευή προσβάσιμη από το εξωτερικό δίκτυο χρησιμοποιώντας μια καθορισμένη θύρα στην εξωτερική διεύθυνση IP (ένας αριθμός που δηλώνει ένα τελικό σημείο επικοινωνίας για μια συγκεκριμένη υπηρεσία για ένα IP, π.χ. 10.10.10.10:1234) και είναι απαραίτητο προκειμένου για τους χρήστες να συνδέονται εξ αποστάσεως με τη συσκευή. Χωρίς πρόσθετες προφυλάξεις, όπως ο έλεγχος ταυτότητας με κωδικό πρόσβασης και η διευκόλυνση διευθύνσεων IP / MAC, αυτό είναι ανασφαλές .

Ορισμένες συσκευές Internet of Things (IoT) και κάμερες web έχουν ενεργοποιημένη τη δικτύωση Peer to Peer (P2P) . Με γενικούς όρους, αυτό σημαίνει ότι η συσκευή ξεκινά την επικοινωνία απευθείας με τους διακομιστές του παρόχου για τη μετάδοση, τη συλλογή δεδομένων συσκευής και τον έλεγχο της εφαρμογής για να συνδεθεί στη συσκευή. Με άλλα λόγια, δεν χρειάζεται να ορίσετε την προώθηση των θυρών για να ελέγξετε την εφαρμογή και να ανοίξετε τη συσκευή στον κόσμο, καθώς η επικοινωνία ξεκινά ανεξάρτητα με τους διακομιστές του κατασκευαστή της συσκευής. Το P2P είναι πολύ πιο εύκολο να εγκατασταθεί με μια συνδεδεμένη εφαρμογή, να μεταδοθεί ή να συνδεθεί σε ένα δίκτυο χωρίς να εισέλθει σε περισσότερες τεχνικές ρυθμίσεις από ό, τι η χειροκίνητη προώθηση των θυρών.

Αν και αυτό είναι δυνητικά ασφαλέστερο από την προώθηση των θυρών, υπάρχουν και ορισμένα προβλήματα εδώ:

- Αυτό είναι μόνο τόσο ασφαλές όσο το κάνει ο κατασκευαστής . Για παράδειγμα, το P2P μπορεί ακόμα να χρησιμοποιηθεί με το UPnP ενεργοποιημένο.

- Το P2P μπορεί να προκαλέσει μεγάλη επισκεψιμότητα στο δίκτυό σας για κυκλοφορία "κλήσης στο σπίτι" από τη συσκευή, η οποία συνήθως αποστέλλει λεπτομέρειες σχετικά με τη χρήση της συσκευής.

Οι κατασκευαστές κάμερας Web προσπαθούν να χρησιμοποιήσουν τεχνολογίες που καθιστούν την εγκατάσταση της συσκευής όσο το δυνατόν πιο απρόσκοπτη, αλλά μερικές φορές έχει ως αποτέλεσμα ανοιχτές θύρες χωρίς ρυθμισμένο μηχανισμό ελέγχου ταυτότητας . Πολλές συσκευές δεν τίθενται πίσω από τα τείχη προστασίας, τα VPN ή την πρόσβαση σε IP κατά την άφιξη - οποιοδήποτε από τα οποία θα αρνιόταν τους σαρωτές και τις αυθαίρετες συνδέσεις. Εάν αυτές οι συσκευές έχουν ανοικτές υπηρεσίες δικτύου, τότε θα μπορούσαν να εκτεθούν. Η στάση της ασφάλειας της συσκευής μπορεί να εξαρτάται από διαφορετικά πράγματα, αλλά ένας συνιστώμενος τρόπος για τη δημιουργία μιας ασφαλούς δικτυακής κάμερας θα ήταν να χρησιμοποιήσετε ένα τοπικό δίκτυο VPN, ώστε οποιαδήποτε ανοιχτή θύρα να παραμείνει εντός των ορίων της κρυπτογραφημένης επικοινωνίας του VPN. Η εφαρμογή θα συνδεθεί με το VPN, το οποίο στη συνέχεια θα έχει πρόσβαση στη θύρα χρησιμοποιώντας μια εσωτερική διεύθυνση IP, αποφεύγοντας έτσι τα ανοιχτά προβλήματα δυναμικού θύρας & κλήσης και απομακρύνοντας προσβάσιμες θύρες από την εξωτερική σας διεύθυνση IP. Επιπλέον, θα πρέπει να οριστεί ένας μοναδικός κωδικός πρόσβασης για τη συσκευή.

Ακόμη και όταν οι διακομιστές και οι συσκευές είναι σκόπιμα δημοσιοποιημένοι, τα διαθέσιμα δεδομένα σχετικά με αυτά πρέπει να μειωθούν στο ελάχιστο αναγκαίο ώστε να μην χρησιμοποιηθούν για εκμεταλλεύσεις.

Εργαλεία όπως το shodan.io, το censys.io και άλλοι σαρώνουν τις συσκευές του διαδικτύου με δημόσιες διευθύνσεις. Πραγματοποιούν αρπαγή banner, η οποία όχι μόνο ελέγχει αν η συσκευή είναι πάνω ή όχι, αλλά και ποιες διαθέσιμες υπηρεσίες έχει (αντιπροσωπεύονται από τις διάφορες θύρες), το λειτουργικό σύστημα και πολλά άλλα. Αυτού του είδους οι πληροφορίες μπορούν επίσης να σαρωθούν με το χέρι, αλλά αυτά τα ηλεκτρονικά εργαλεία είναι σαν τους γιγαντιαίους σαρωτές - συνεχίζουν να διαβάζουν τις διαθέσιμες διευθύνσεις IP και να τις ταξινομούν σε βάση δεδομένων.

Ο καλύτερος τρόπος για να αποτρέψετε την έκθεση της κάμερας Web ή άλλων συσκευών στο σπίτι σας είναι να αλλάξετε την προεπιλεγμένη διαμόρφωση σε ρυθμίσεις που δυσκολεύουν να εντοπιστούν και να αποκτηθούν πρόσβαση .

- Διευθύνσεις διευθύνσεων IP και MAC συγκεκριμένων λευκών λιστών για πρόσβαση στην κάμερα web - αυτό θα πρέπει να φιλτράρει μόνο εξουσιοδοτημένες συσκευές για να συνδεθεί με αυτήν.

- Προσθέστε τον έλεγχο ταυτότητας κωδικού πρόσβασης και αλλάξτε τον προεπιλεγμένο κωδικό πρόσβασης.

- Ρυθμίστε το δίκτυο οικιακού VPN έτσι ώστε να συνδεθείτε με αυτό όταν συνδέεστε από απόσταση στην κάμερα web και έτσι η συσκευή θα είναι προσβάσιμη μόνο μέσα στο VPN.

- Ερευνητικές κάμερες web που γίνονται με γνώμονα την ασφάλεια.

- Βεβαιωθείτε ότι το UPnP είναι απενεργοποιημένο στην κάμερα web αν χρησιμοποιείτε P2P.

Αν ένας χρήστης δεν είναι τεχνολόγος, μπορεί να θέλει να συμβουλευτεί κάποιον που μπορεί να βοηθήσει. Αν είστε, μπορείτε να αναζητήσετε την εξωτερική διεύθυνση IP της συσκευής σας μέσω σαρωτών online, όπως το Shodan.io, για να καταλάβετε εάν είστε εκτεθειμένοι.

Οι κατασκευαστές είναι επίσης ηθικά υπεύθυνοι για τη διασφάλιση της ασφάλειας των προϊόντων τους και πρέπει να περιλαμβάνουν ισχυρότερες, εξατομικευμένες προεπιλεγμένες ρυθμίσεις ασφαλείας για κάθε συσκευή που πωλούν.

Τι είναι το Wizcase; Γιατί να σε εμπιστευτώ;

Το Wizcase είναι η διεθνής αγαπημένη πηγή για ειδήσεις ασφαλείας και πραγματικές κριτικές και μαθήματα VPN. Η ομάδα μας για την ασφάλεια διαθέτει ειδικούς χάκερ λευκών καπέλων που βρίσκουν μερικές από τις μεγαλύτερες διαρροές δεδομένων στον πλανήτη και τις αναφέρουν στις εταιρείες και το κοινό για μια καλύτερη, ασφαλέστερη ψηφιακή ζωή για όλους.

.png?ph=89752c26b8)